اگر نمیدانید چگونه تست نفوذ را انجام دهید، این راهنما به شما کمک میکند. تست نفوذ نیاز به ابزار مناسب برای بازرسی، شناسایی و کاهش حملات مخرب دارد.

ابزارهای متعددی برای انجام تست درجه یک برای تسریع روند کار وجود دارد. هر یک از این ابزارها از اتوماسیون برای شناسایی حملات جدید استفاده می کنند. آیا می دانید که می توانید Pen Test پیشرفته را با یک مجموعه ابزار که از نرم افزار منبع باز تشکیل شده است انجام دهید؟

ده ابزار زیر توسط حرفه ای ها برای آزمایش استفاده می شود، میتوانید آنها را بررسی کنید.

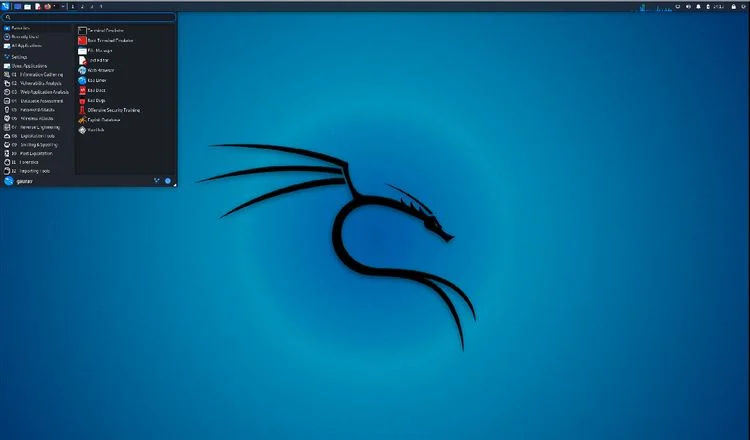

1. ابزار تست نفوذ Kali Linux

Kali Linux تنها یک ابزار تست نفوذ نیست، بلکه یک توزیع کننده کامل است که به تست نرم افزار پیشرفته اختصاص داده شده است.

Kali از چندین پلتفرم پشتیبانی میکند. میتوانید برای Pen Test روی پلتفرم های دسکتاپ، موبایل، داکر، ARM، زیرسیستم های لینوکس مبتنی بر ویندوز، bare Metal، VM و بسیاری دیگر به Kali اعتماد کنید.

Kali با ارائه خدمات در موارد استفاده متفاوت، سرسخت ترین منتقدان را تحت تأثیر قرار می دهد. با توجه به بسته های متا Kali، هر کسی میتواند ISO را برای تولید نسخه سفارشی مناسب برای نیاز های خاص خود تغییر دهد.

Kali پشتیبانی فراوانی را از جامعه و توسعه دهندگان آن Offensive Security به دست می آورد که آن را به یک منبع توزیع شناخته شده تبدیل می کند. همچنین Kali یک کتابخانه کامل از اسناد دارد.

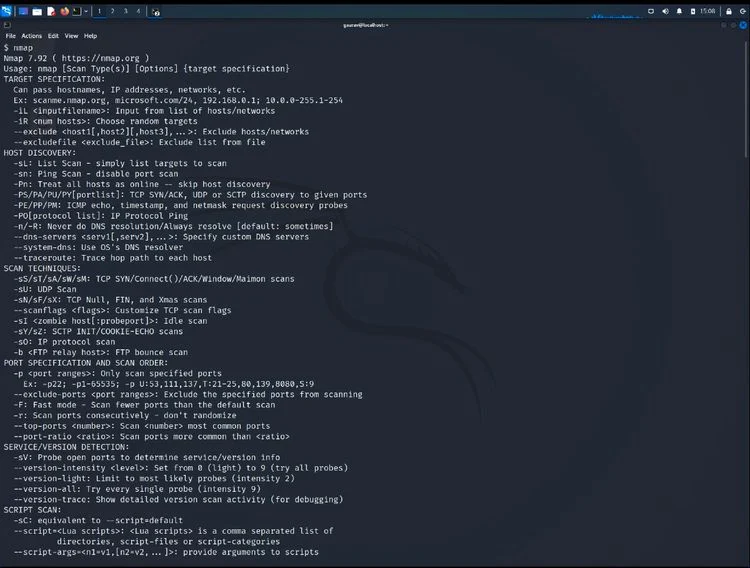

2. Nmap یک ابزار تست نفوذ

Nmap یا Network Mapper یک ابزار ممیزی و تست امنیت شبکه است. یک افزودنی ارزشمند به شبکه شما است. به خصوص اگر مدیر شبکه هستید، از موجودی شبکه، برنامه های ارتقاء یا مدیریت خدمات و بر وظایف میزبان نظارت می کنید.

Nmap برای تعیین میزبان های شبکه شما به بسته های IP خام متکی است. این ابزار منبع باز انعطاف پذیر است، زیرا به شما کمک میکند اسکن های شبکه را برای شبکه های کوچک تا بزرگ انجام دهید تا اطلاعات سیستم عامل، اطلاعات سرور، پینگ، نوع فیلتر بسته ها و فایروال های فعال را به دست آورید.

قابلیت حمل Nmap و پشتیبانی از چند پلتفرم به شما امکان می دهد از آن در سیستم های ممتاز و منبع باز استفاده کنید. سفارشی سازی به انطباق آن مطابق با برنامه های مختلف تست امنیتی کمک می کند. میتوانید Nmap را در حالت CUI یا GUI اجرا کنید.

Nmap با مستندات گسترده همراه است. انجمن پشتیبانی اختصاصی مرتبا اسناد را برای کاربران خود به روز می کند.

مطمئن باشید، می توانید آن را در پروتکل های تست امنیتی خود در سیستم های مختلف ادغام کنید.

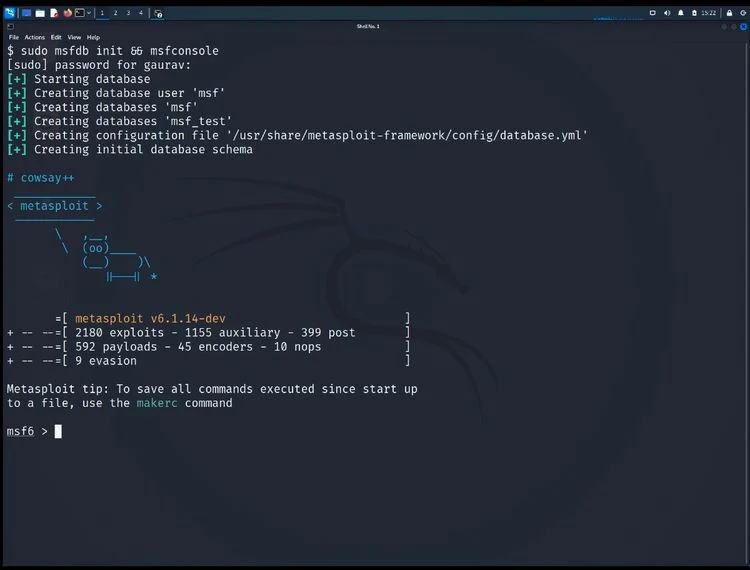

3. تست نفوذ با Metasploit

Metasploit یک چارچوب Pen Test است که به شما کمک می کند هر شبکه ای را از نظر آسیب پذیری های امنیتی ارزیابی کنید. میتوانید از نرم افزار کدگذاری شده با زبان Ruby برای از بین بردن آسیب پذیری ها از طریق روش های هدایت شده توسط CUI یا GUI استفاده کنید.

Metasploit Framework Edition برای دستیابی به بهره برداری دستی و brute-forcing به CUI متکی است. نسخه تجاری این ابزار برای تست برنامه های کاربردی وب، امنیت مهندسی اجتماعی و مدیریت بار آنتی ویروس پویا مفید است.

این ابزار به شما امکان می دهد تست سفارشی بنویسید که به شناسایی آسیب پذیری ها کمک می کند. علاوه بر این، از یافته ها برای شناسایی نقص ها و ضعف های کل سیستم استفاده میشود.

Metaspoilt ابزارهایی مانند آرمیتاژ را برای کاهش حملات سایبری گرافیکی با قابلیت های اشتراک گذاری جلسه، داده و ارتباطات ارائه میکند. این قابلیت شامل یک ماژول Cobalt Strike برای کمک به شبیه سازی محیط های تهدید برای آزمایش آمادگی حمله سایبری است.

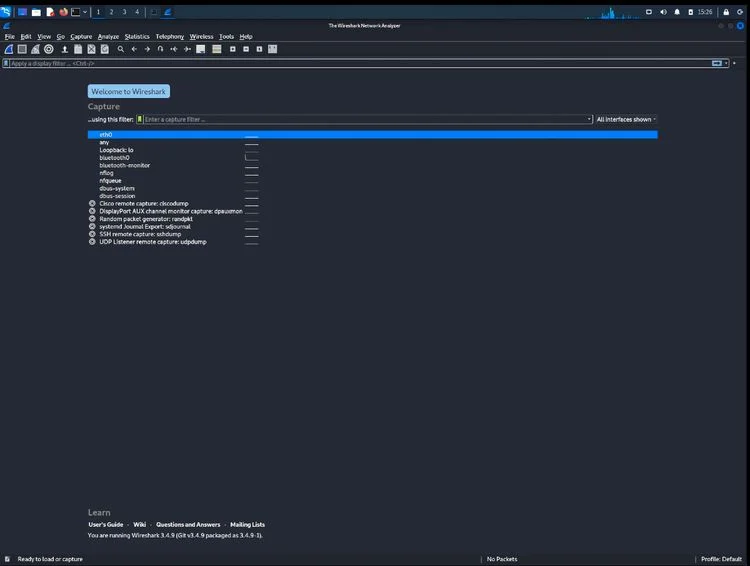

4. ابزار تست نفوذ Wireshark

Wireshark به عنوان یک تحلیلگر پروتکل شبکه، کنترل دقیقی بر فعالیت های شبکه دارد. ابزار تست قلم به تجزیه و تحلیل طیف گسترده ای از پروتکل های امنیتی برای تهدیدات سایبری کمک می کند. این ابزار امنیتی شبکه قادر به ضبط زنده و تجزیه و تحلیل آفلاین است.

Wireshark مجموعه ای از ابزارهای بازرسی VoIP بسیار ساده را در اختیار شما قرار می دهد، زیرا از فرمت های فایل های متعدد مانندMicrosoft Network Monitor، NetXray، WildPackets EtherPeek/TokenPeek/AiroPeek، NetScreen snoop و بسیاری دیگر پشتیبانی می کند.

برای بهترین نتایج، میتوانید ابزار تحلیلگر را برای کار با امنیت دولتی، امنیت شرکت تجاری، امنیت آموزشی و سایر داده ها تطبیق دهید.

5. تشخیص و تست نفوذ John the Ripper

John the Ripper یک ابزار بازیابی رمز عبور است که برای بازیابی رمز عبور سیستم یونیکس ساخته شده است. به عنوان یک ابزار، عملکردهای آن در ویندوز، macOS و برنامه های وب به طور همزمان در دسترس هستند.

از انواع هش و رمز برای سرورهای پایگاه داده، گروه افزار، کلیدهای خصوصی رمزگذاری شده، ضبط ترافیک، دیسک ها و سیستم های فایل متفاوت پشتیبانی میکند.

با John the Ripper، فهرست کلماتی را خواهید یافت که از زبان های رایج معاصر، ابزارهای بررسی قدرت رمز عبور، ابزارهای هش رمز عبور مودم و موارد دیگر پشتیبانی می کنند.

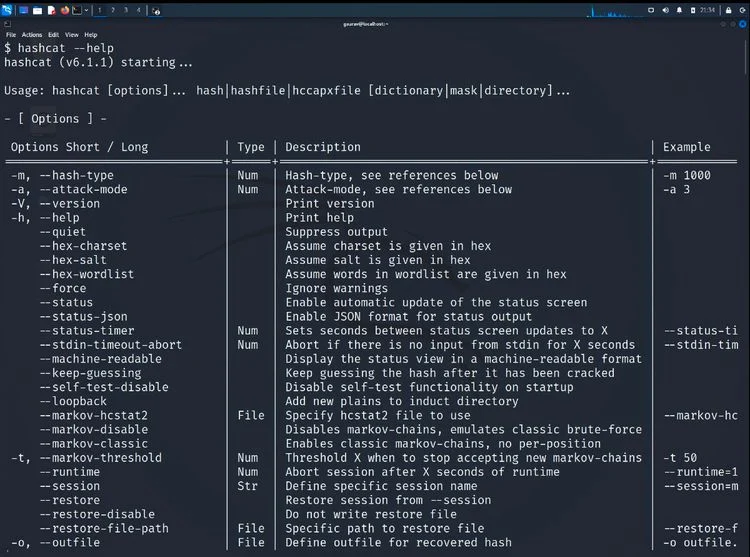

6. بهترین ابزارهای تست نفوذ برای حرفه ای ها Hashcat

Hashcat یک ابزار بازیابی رمز عبور چند پلتفرمی است که میتواند از بیش از 90 الگوریتم، از جمله MD4، MD5، UNIX Crypt، NTLM، MySQL، SHA1، DCC، MySQL، Cisco PIX، استفاده کند. این ابزار به شما کمک می کند تا حملات خاص معماری سیستم را شبیه سازی کنید.

ابزار pentesting آن به خوبی برای تقویت سیستم شما در برابر حملات brute force آماده است. ابزار شکستن رمز عبور دارای مجوز MIT، اولین و تنها شکننده رمز در جهان است که دارای یک موتور درون هسته ای است.

Hashcat به عنوان یک ابزار بازیابی مبتنی بر CPU و aoclHashcat/cudaHashcat، یک ابزار با شتاب GPU در دسترس است.

نسخه مدرن Hashcat-legacy ابزار بازیابی در همه سیستم های ممتاز و منبع باز با GPU، CPU و پشتیبانی OpenCL عمومی برای کارت های شتاب دهنده و FPGA در دسترس است.

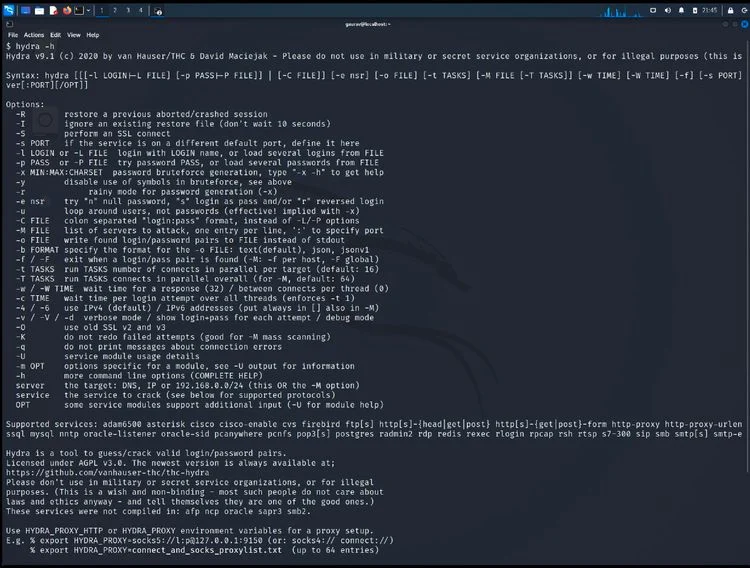

7. برترین ابزار تست نفوذ Hydra

Hydra یک ابزار رمز عبور موازی شده با Kali است. Hydra به تحلیلگران امنیتی، محققان و کارشناسان کمک می کند تا دسترسی و امنیت از راه دور را آزمایش کنند.

Hydra از ICQ، IMAP، IRC، LDAP، MS-SQL، MySQL، Cisco AAA، Cisco auth، Cisco enable، CVS، FTP، HTTP(S)-FORM-GET، HTTP(S)-FORM-POST، HTTP(S))-GET، HTTP(S)-HEAD، و HTTP-Proxy پشتیبانی میکند.

این ابزار همه کاره است و پشتیبانی خود را از ماژول های جدید، از جمله پروتکل های امنیتی/احراز هویت کمتر شناخته شده معاصر، گسترش داده است.

برای تست پروتکل ورود، که معمولا برای همه چیز از امنیت پورتال وب گرفته تا امنیت برنامه یا سیستم، مفید است.

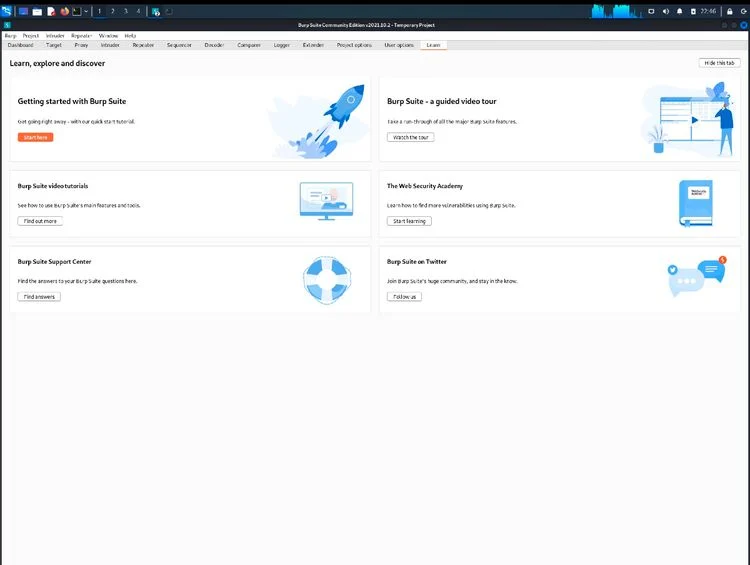

8. Burp Suite

Burp Suite ابزاری ضروری برای Pen Test شماست. یک ابزار خودکار تشخیص آسیب پذیری وب است. Burp بسیار انعطاف پذیر است، زیرا میتواند اسکن آسیبپذیری ها را هنگام آزمایش بر روی سیستم های بزرگ در مقیاس سازمانی به سرعت مقیاس بندی کند.

Burp Suite ویژگی های عالی فیلتر آسیب پذیری را با اسکن های برنامه ریزی شده و ادغام CI/CD ارائه می دهد. مطمئن باشید، میتوانید برای Pen Test روزانه DevOps خودتان روی Burp Suite حساب کنید. خدمات آن همراه با توصیه ها و گزارش های اصلاحی بصری برای تقویت قدرت تشخیص آسیبپذیری شما است.

9. Zed Attack Proxy

OWASP Zed Attack Proxy یا ZAP یک اسکنر وب منبع باز است که هدف آن خدمت به افراد تازه کار در زمینه Pen Test است. با توجه به ویژگی های اتوماسیون پیشرفته آن، یک قدم مهم برای جریان های کاری تست امنیتی موجود شماست.

این ابزار دارای اسناد گسترده، به علاوه توسعه عالی و پشتیبانی است. میتوانید روی ماژول های الحاقی ZAP که توسط آنها ارائه میشود حساب کنید تا به گسترش دامنه روال Pen Test شما کمک کند.

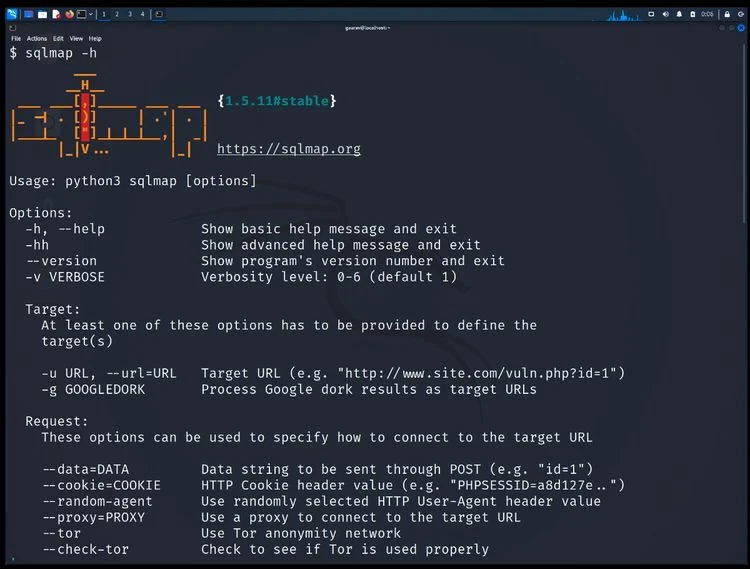

10. Sqlmap

Sqlmap یک ابزار نفوذ است که به شما کمک میکند نقص های SQL را که سرورهای پایگاه داده شما را فلج میکند، شناسایی کرده و از آن جلوگیری کنید.

ابزار Pen Test منبع باز یک موتور تشخیص آسیب پذیری ماهرانه با طیف گسترده ای از سوئیچ ها، از جمله انگشت نگاری، واکشی داده های پایگاه داده، دسترسی به سیستم فایل و فرمان اتصال خارج از باند را ارائه می دهد.

Sqlmap به شما کمک می کند تا در طیف وسیعی از DBMS ها از جمله MariaDB، MemSQL، MySQL، Oracle، PostgreSQL، Microsoft SQL Server، Microsoft Access، IBM DB2، SQLite و چندین مورد دیگر تست کنید.

بهترین ابزارهای تست نفوذ برای حرفه ای ها

مهم نیست که از کدام سیستم عامل استفاده می کنید، نکته مهم تر این است که سیستم را ایمن کنید و همچنان از آن در برابر هکرها و نرم افزارهای جاسوسی محافظت کنید.

با این وجود، بسته به سیستمی که استفاده می کنید، ممکن است بخواهید از انواع مختلفی از ابزارها استفاده کنید.

به عنوان مثال، برخی از ابزارهای ذکر شده در بالا ممکن است برای ویندوز و لینوکس کار کنند، اما برای mac کار نکنند. هنگامی که به دنبال ابزارهای pentesting هستید، قبل از دانلود مطمئن شوید که سازگاری ابزار خود را با سیستم عامل خود بررسی کرده اید.